DDoS攻撃とは?

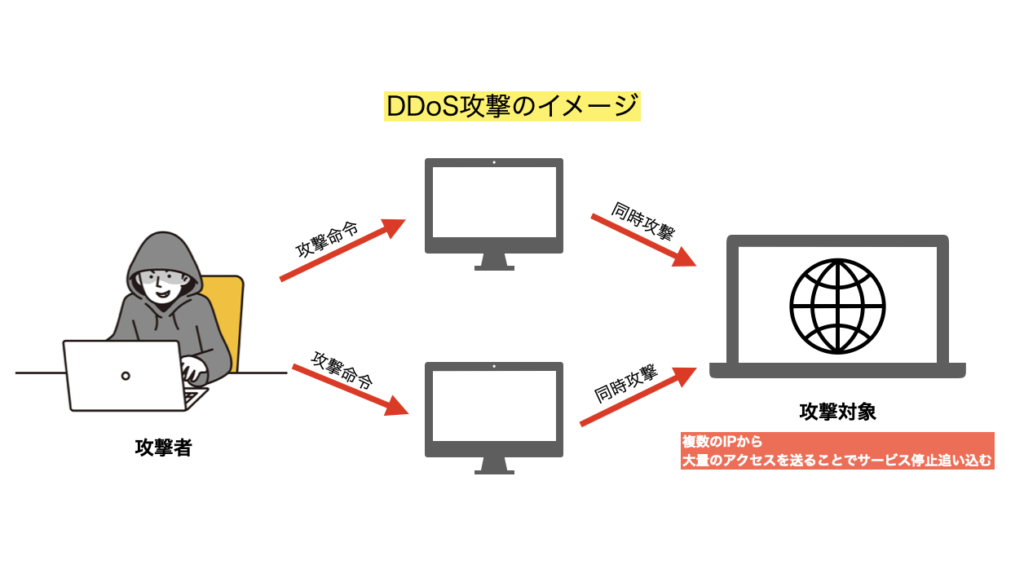

DDoS攻撃は、大量の不正なトラフィックを生成し、ネットワークサービスに大量の負荷をおこし、正規のユーザーからのアクセスを妨げサービスの一時停止や永久的な停止を発生させる攻撃のことです。

<近年での攻撃一例>

2024年

配信サービスのツイキャスへのDDoS攻撃

攻撃内容:ツイキャスのサーバーに対して大規模なDDoS攻撃が断続的に行われた。

攻撃による被害:ライブ視聴・配信やアイテムの購入ができない、「おすすめ」欄が表示さない。

2015年・2021年

東京五輪・パラリンピック大会組織委員会への攻撃

攻撃内容:サーバーに大量のアクセスが集中し、ホームページの機能停止に追い込まれる。

攻撃による被害:Webページの閲覧ができない(12時間)

このようにDDoS攻撃によってWebページが閲覧できなくなるほか、売上にも影響が出ています。こうした攻撃は、サイトの大小に関係なく攻撃者のターゲットにされています。

どんな攻撃があるか?

| SYNフラッド攻撃 Slow HTTP DoS Attack DNSフラッド攻撃 | サーバーやネットワークのリソースを消耗させ、正常なリクエストへの応答を妨げる攻撃で、いずれも大量のリクエストを送信し、ターゲットを圧倒します。しかし攻撃対象はそれぞれ異なっており、SYNフラッドはTCP接続、Slow HTTP DoSはHTTPリクエスト、DNSフラッドはDNSサーバーとなっています。 |

| FINフラッド攻撃 | FINフラッド攻撃は、大量の接続終了要求(FINパケット)をサーバに送信する攻撃です。サーバはこれに応答し続けるため、リソースが無駄に消費され、他の正常な接続要求を処理する能力が低下します。 |

| ACKフラッド攻撃 | ACKフラッド攻撃は、大量のACKパケットを送信してサーバやネットワークデバイスに過剰な負荷をかける攻撃です。 |

| UDPフラッド攻撃 | 大量のUDPパケットを送ってターゲットのサーバやネットワークを圧迫する攻撃です。これにより、ネットワークが遅延したり、サーバが停止したりすることがあります。 |

このような攻撃が起きており、インターネット上でサービスを提供している事業者は特に注意が必要とされております。

DDoS攻撃を受けた場合の被害

・サーバーが過負荷になり、ウェブサイトやアプリケーションが応答しなくなる。

・オンライン店舗やサブスクリプションサービスが利用できない期間中に収益が減少する

・サービスの信頼性が疑われ、顧客の信頼を失う可能性。

・攻撃を受けた際の対応や復旧にかかるコストの増加。

・DDoS攻撃が他の攻撃(データ漏洩や不正アクセスなど)のカバーとして使用されることがある。

・最悪の場合、顧客やパートナーからの訴訟や法的措置が発生する可能性がある。

これらの被害が想定されるため、攻撃に対しては最善の対策が必要となります。

DDoS攻撃の対策例

- IPアドレスの制限や地域単位でのアクセス制限を行う

- Webアプリケーションファイアウォール(WAF)の利用

- DDoS対策サービスを利用する

今回はCloudflareが持つDDoS攻撃への対応策について解説します。

Cloudflareが持つDDoS攻撃への防御策

Cloudflareでは、DDoS攻撃に対する幅広い防御策を持っています。

世界中に分散したエッジサーバーネットワークを生かし、攻撃トラフィックを分散させたり被害を最小限に抑えることができます。

また、Cloudflareのサービスを通じて、全てのトラフィックがフィルタリングされ、悪意のあるリクエストや不正なトラフィックを検知した瞬間自動的にロックされます。

常に悪意のあるポットを検知できるようセキュリティはアップデートされております。

Cloudflareのこれらの機能を使ってDDoS攻撃やそのほかのセキュリティ脅威から保護することが可能です。

Cloudflareの具体的な防御策について

1. DDoSプロテクション

CloudflareのDDoSプロテクションは、攻撃をリアルタイムで検出し、緩和するための自動システムを提供します。特にDNSフラッド攻撃に対しては以下の方法で対応します。

Anycast

CloudflareはグローバルなAnycastネットワークを使用して、トラフィックを地理的に分散させます。これにより、攻撃トラフィックを複数のデータセンターに分散し、一箇所に集中する負荷を軽減します。https://www.cloudflare.com/ja-jp/learning/dns/what-is-anycast-dns/

2. Rate Limiting

CloudflareのRate Limiting機能は、特定のIPアドレスからのリクエスト数を制限することで、攻撃トラフィックを抑制します。

設定例: 「1分間に特定のIPアドレスからのDNSクエリ数が1000を超えた場合、そのIPアドレスをブロックする」などのルールを設定できます。

https://www.cloudflare.com/ja-jp/learning/bots/what-is-rate-limiting/

3.キャッシュ

Cloudflareは頻繁にアクセスされるDNSデータをキャッシュすることで、オリジンサーバへのリクエスト数を減少させます。

キャッシュの有効化: CloudflareはデフォルトでDNSレコードをキャッシュし、TTL(Time to Live)を設定してキャッシュの有効期間を制御します。

https://www.cloudflare.com/ja-jp/learning/cdn/glossary/what-is-cache-control/

4. ファイアウォールルール

Cloudflareのファイアウォールルールを使用して、不審なトラフィックをフィルタリングします。

具体例: 「特定の国やIPレンジからのトラフィックをブロックする」「特定のパターンのDNSリクエストをブロックする」などのルールを設定できます。

https://www.cloudflare.com/ja-jp/learning/security/what-is-a-firewall/

5. 自動DDoS緩和

Cloudflareの自動DDoS緩和システムは、以下のように動作します。

攻撃検出: トラフィックパターンを監視し、異常なトラフィックをリアルタイムで検出します。

緩和開始: 攻撃と判断されたトラフィックを即座にフィルタリングし、正当なトラフィックのみを許可します。

https://www.cloudflare.com/ja-jp/learning/ddos/how-to-prevent-ddos-attacks/

6. アナリティクスとモニタリング

Cloudflareは詳細なアナリティクスとリアルタイムモニタリングを提供し、攻撃トラフィックのパターンを分析し、対応策を強化します。

ダッシュボード: 攻撃の詳細なレポートを提供し、トラフィックの急増や異常なアクティビティを視覚化します。

アラート: 攻撃検出時に管理者にアラートを送信し、迅速な対応を促します。

https://www.cloudflare.com/ja-jp/web-analytics/

まとめ

Cloudflareの防御機能は、DNSフラッド攻撃を含む様々なDDoS攻撃に対して強力な保護を提供します。Anycastネットワークの分散、レートリミッティング、DNSキャッシング、ファイアウォールルール、自動DDoS緩和、詳細なアナリティクスとモニタリングが組み合わさることで、攻撃の影響を最小限に抑え、サービスの可用性を維持します。

Web表示スピード改善・セキュリティ対策のCloudflare

導入のご相談だけでなく、運用フェーズでのサポートも承ります。

DDoS攻撃や悪質なBot(ボット)からのアクセスを防ぎたい方、WAF機能やプランの詳細を知りたい方、

国内エンジニアによる安心の運用サポートをご希望の方も、ぜひお気軽にお問い合わせください。