SSLサーバ証明書の最大有効期間を47日に短縮する方針が発表されました。

これを受け、主要ブラウザ(Google Chrome等)において、SSL/TLS証明書の有効期限をこれまでの1年から「47日」へと短縮する動きが進んでいます。

2029年3月15日以降は、SSL/TLS証明書の最長有効期間が47日になる予定になっています。

これが実施されると、サイト運営者は年4回以上の更新作業を強いられることになり、作業負担の増加や更新漏れによるサイト停止リスクが大きな課題となります。

この短期間化の対策として、証明書運用の自動化を検討するケースが多くなりました。

ACMEプロトコルなどを用いて、サーバーが自動で証明書を更新し続ける仕組みが構築できていれば、期限は問題にはなりません。

しかし、すべてのサーバー環境でこの自動化が容易に実現できるわけではありません。

自社サーバーにおける自動化の障壁

自社サーバー(オリジンサーバー)側で自動更新を実装・維持しようとする際、以下のような課題が生じることがあります。

- システムの制約: 利用しているOSやミドルウェアが古く、自動更新ツールが動作しない。

- ネットワークポリシー: 更新時の認証に必要な外部通信(ポート80番の開放等)を許可できない。

- 運用コスト: 自動更新プログラムが正常に動作しているかを監視し、エラー時に対応する体制を新たに整える必要がある。

このように「自社側での完全自動化」が難しい環境において、Cloudflareは有力な選択肢となります。

Cloudflareによる「運用の分離」という解決策

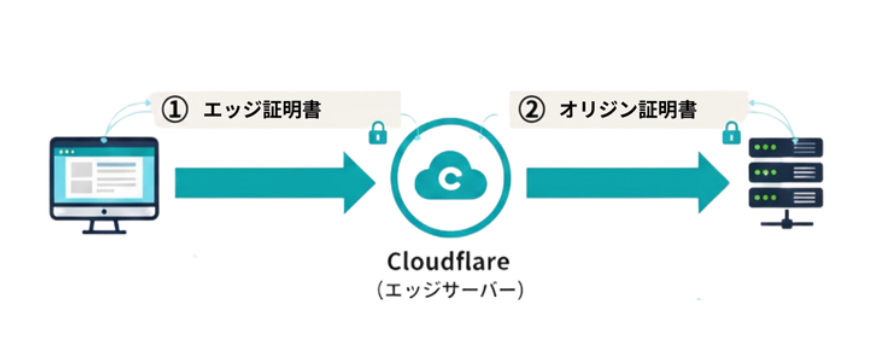

Cloudflareを導入すると、

通信区間が「ブラウザとCloudflare間」と「Cloudflareと自社サーバー間」の二つに分離されます。

これにより、それぞれの区間で最適な運用を選択できるようになります。

①エッジ証明書:ブラウザ向けの通信 ⇒ Cloudflareによる自動化

一般ユーザーのブラウザが求める「47日以内」の証明書管理は、Cloudflareの証明書を使用すれば自動処理されるため、サイト運営者が実務として対応する必要はありません。

②オリジン証明書:自社サーバーとの通信 ⇒ 更新期間を長期に設定可能

Cloudflareと自社サーバー間の通信には、Cloudflareが改めて構築する独立した別のSSL/TLSセッションとなるため、ブラウザ側の有効期限ルールが適用されません。

これにより、有効期間が長い証明書を設定することができます。

この方法をとることで、根本的に問題を解決することができます。

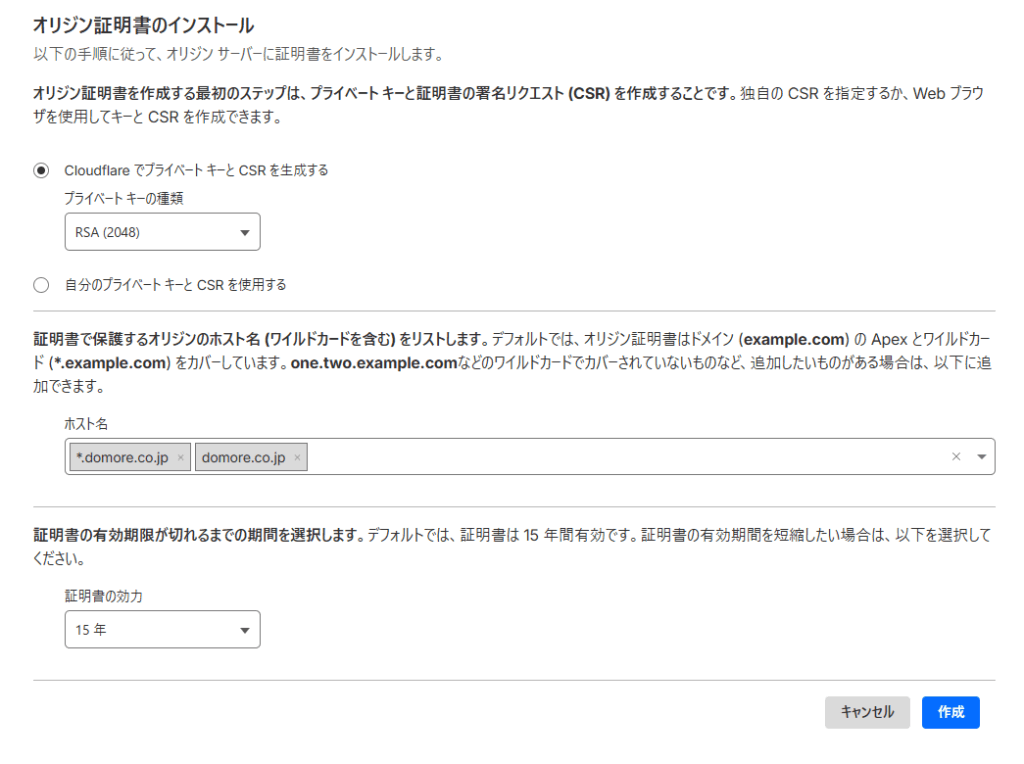

オリジン側の証明書は、Cloudflareが発行するOrigin CA証明書を活用することも可能です。

Origin CA証明書

- 15年の有効期限: 最長15年間の有効期限を設定できるため、サーバー側での証明書差し替え作業を長期間不要にできます。

- 構造的な解決: サーバー側で複雑な自動化の仕組みを構築・維持する手間そのものをなくすことが可能です。

Cloudflareダッシュボードに入り、簡単な操作をするだけで証明書を発行できます。

更新期間は15年ではなく、3年・2年・1年なども可能です。

発行された証明書をサーバにインストールしていただけます。

Cloudflare origin CA

https://developers.cloudflare.com/ssl/origin-configuration/origin-ca/

Web表示スピード改善・セキュリティ対策のCloudflare

導入のご相談だけでなく、運用フェーズでのサポートも承ります。

DDoS攻撃や悪質なBot(ボット)からのアクセスを防ぎたい方、WAF機能やプランの詳細を知りたい方、

国内エンジニアによる安心の運用サポートをご希望の方も、ぜひお気軽にお問い合わせください。