現代のWebインフラストラクチャにおいて、SSL/TLS(HTTPS化)は必須要件であり、その運用負荷は無視できません。

セキュリティを最大化するためには、CloudflareのSSL設定を「Full (Strict)」にすること、およびオリジンサーバーに有効なSSL証明書を導入することが強く推奨されます。

本稿では、Cloudflareが提供するメリットを技術・運用両面から詳細に解説します。

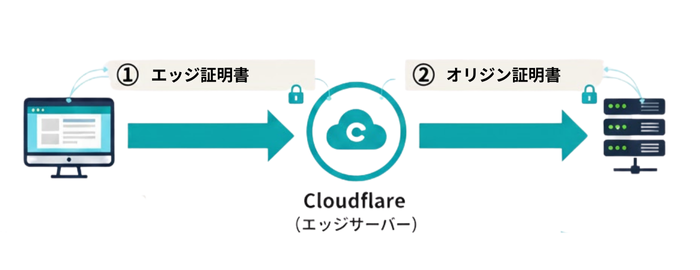

証明書はエッジ側とオリジンに用意するもの

一言で証明書といってもCloudflareで使用するSSL(エッジ側)」と「オリジンで使用するSSL(オリジン側)」で役割が異なります。

| 使用する場所 | 役割 |

| ①エッジ側(Cloudflare) | 訪問者とCloudflare間の保護 |

| ②オリジン側(ウェブサーバ) | Cloudflareとウェブサーバー間の保護 |

では、Cloudflareに証明書があり、保護されていればそれだけでよいでしょうか?

Cloudflareを導入してもオリジンのSSLは必要である理由

Cloudflareを導入しても、オリジンサーバーのSSL(HTTPS)はセキュリティの観点から引き続き必要です。

必要な主な理由は以下の通りです。

- エンドツーエンドの暗号化の確保:

オリジンサーバーにSSLがない場合、 Cloudflareとオリジン間の通信は暗号化されず(HTTP)、中間者攻撃や盗聴に対して無防備になります。オリジンSSLは、データがオリジンサーバーに到達するまで暗号化された状態(エンドツーエンドの暗号化)を保つために不可欠です。 - Cloudflareが停止した場合の保護:

万が一Cloudflareのサービスが停止したり、bypass(スキップ)されたりした場合、オリジンサーバーにSSLが設定されていれば、ユーザーとオリジン間の通信は引き続き暗号化(HTTPS)されます。これにより、サービスが一時的に停止してもセキュリティの最低ラインが保たれます。

運用コスト(OpEx)の削減:無料化と自動化

Cloudflareの導入は、従来のSSL運用におけるコストと人的リソースの課題を根本的に解決します。

SSL証明書調達コストのゼロ化

Cloudflareは、全プランを通じてドメイン認証型SSL証明書である「Universal SSL」を無料で提供します。これにより、証明書調達に関する購入費用の完全なゼロ化を実現します。特に複数のドメインを管理する環境において、年間のライセンスコストを大幅に削減できます。

セキュリティ厳格化:エンドツーエンド暗号化の確立

Cloudflareを導入する際、最も推奨されるセキュリティ設定は、通信経路全体を保護する「Full (strict)」モードです。

通信経路全体を保護する「Full (strict)」モード

Cloudflareは、訪問者のブラウザとCloudflare間だけでなく、Cloudflareとお客様のサーバー側(オリジンサーバー)の間もHTTPSで暗号化することで、最も強固なセキュリティを提供します。

このモードを適用するには、オリジンサーバーに有効なSSL証明書がインストールされていることが必須です。

お客様自身でウェブサーバに証明書をご用意ただくことも可能ですが、Cloudflare専用の無料証明書である「Origin CA証明書」を使うこともできます。

サーバーセキュリティを強化するOrigin CA証明書

Origin CA証明書は、Cloudflareとの通信専用に設計されており、以下のメリットがあります。

- 無料で発行・利用:費用はかからず、最長15年の有効期間を設定できるため、一度設定すれば長期間の期限管理業務が不要になります。

- 経路全体の保護:Origin CA証明書を利用することで、通信経路全体が暗号化され、オリジンサーバーへの不正アクセスやデータの盗聴を防ぎます。

オリジンサーバーへのアクセス制御

さらにセキュリティを強化するため、サーバー側のファイアウォールでアクセス元を制限することを推奨します。

- 作業内容:サーバー側のファイアウォール設定で、Cloudflareが公開しているIPアドレスリストからのアクセスのみを許可するように設定します。

- 目的:Cloudflareを経由しない直接的な攻撃や、IPアドレスを特定したDDoS攻撃からサーバー側(オリジンサーバー)を保護します。

実装手順:Full (strict)モードの設定とOrigin CA証明書の導入

Full (strict)モードを導入し、最高のセキュリティレベルを確立するための具体的なステップは以下の通りです。

Step 1: Cloudflare Origin CA証明書の作成

- Cloudflareダッシュボードにログインし、「SSL/TLS」セクション $\to$ 「オリジンサーバー」タブに移動します。

- 「証明書の作成」ボタンをクリックします。

- 秘密鍵のタイプと有効期間を選択し、ホスト名(FQDN)が正しく含まれていることを確認します。

- 作成後、画面に表示される「オリジン証明書」(Certificate)と「秘密鍵」(Private Key)を必ず安全な場所にコピーして保存してください。

Step 2: オリジンサーバーへの証明書のインストール

- Step 1で取得した「オリジン証明書」と「秘密鍵」ファイルを、お客様のWebサーバー(Apache, Nginxなど)に配置します。

- Webサーバーの設定変更を行い、443番ポートのリスニングを有効化し、適切な証明書ファイルと秘密鍵ファイルのパスを指定します。

- 設定を反映させるためにWebサーバーをサーバーの再起動します。

- サーバーが内部的にHTTPSで正常に応答することを確認します。

Step 3: Cloudflareでの暗号化モードの設定

- Cloudflareダッシュボードの「SSL/TLS」セクション 「概要」タブに移動します。

- SSL/TLS暗号化モードとして「Full (strict)」を選択します。

この一連の作業により、貴社ウェブサイトは費用ゼロで、最高水準のセキュリティと運用効率を実現します。

Web表示スピード改善・セキュリティ対策のCloudflare

導入のご相談だけでなく、運用フェーズでのサポートも承ります。

DDoS攻撃や悪質なBot(ボット)からのアクセスを防ぎたい方、WAF機能やプランの詳細を知りたい方、

国内エンジニアによる安心の運用サポートをご希望の方も、ぜひお気軽にお問い合わせください。