Cloudflare WAFの「カスタムルール」は、標準のルールセットでは対応しきれない、各サイト固有のビジネス要件に合わせた柔軟なセキュリティ対策を可能にします。

本記事では、カスタムルールのメリット・デメリットから、各アクションの詳細、具体的な設定サンプルまでを解説します。

1. カスタムルールを定義するメリット・デメリット

メリット

- 柔軟な制御: 「特定のURLだけ海外からのアクセスを禁止する」「特定のIPアドレスのみ管理画面を許可する」といった、サイト独自のルールが作れます。

- 誤検知の解消: 正規の通信が誤ってブロックされる場合、特定の条件でWAFを「スキップ」させることで運用をスムーズにします。

- 即時反映: 設定変更は数秒で全世界のエッジに反映され、急な攻撃への緊急対応にも適しています。

デメリット

- 管理コスト: ルールを増やしすぎると、将来的な仕様変更時にどのルールが影響しているか把握しにくくなる「ルールの乱立」を招く恐れがあります。

- 設定ミスのリスク: 条件設定を誤ると、正規ユーザーを広範囲にブロックしてしまうリスクがあります。

2. 選択できるアクションとその違い

カスタムルールでは、条件に合致した通信に対して以下のアクションを割り当てることができます。

| アクション | 内容 |

| ログ (Log) | 遮断せず、記録のみを行います。ルールのテスト運用に最適です。 |

| ブロック (Block) | 通信を完全に遮断し、エラーページ(403等)を表示します。 |

| スキップ (Skip) | 指定したWAFルール(OWASP等)の適用を除外します。正規の通信を保護する際に使用します。 |

| マネージドチャレンジ | Cloudflareが「リスクが高い」と判断した場合にのみ、自動で適切なチャレンジを表示します。(推奨) |

| JSチャレンジ | ブラウザでJavaScriptを実行させ、ボットかどうかを確認します(ユーザー操作は不要)。 |

| インタラクティブチャレンジ | 「私は人間です」というチェックボックスを表示し、ユーザーに操作を求めます。 |

3. 設定サンプル(具体例)

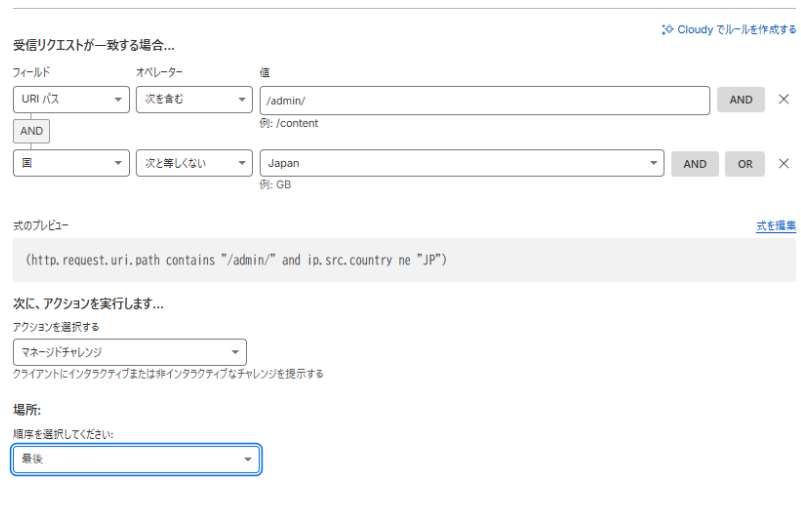

例1:海外からの不正ログイン試行を防ぐ

日本のECサイトなどで、管理画面への攻撃を最小限にしたい場合の設定です。

- 条件: (URLパス が /admin/ を含む) AND (国 が 日本 ではない)

- アクション: ブロック または マネージドチャレンジ

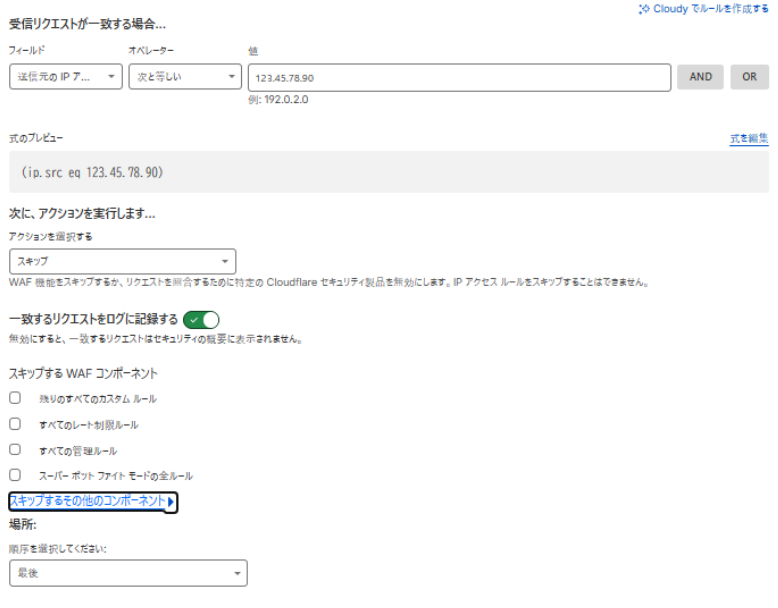

例2:特定のIPアドレスをWAFの保護対象から除外する

社内の固定IPからのテストアクセスが、OWASPルールに引っかかってしまう場合の設定です。

- 条件: (IPアドレス が 123.45.78.90)

- アクション: スキップ(すべてのレート制限ルール)

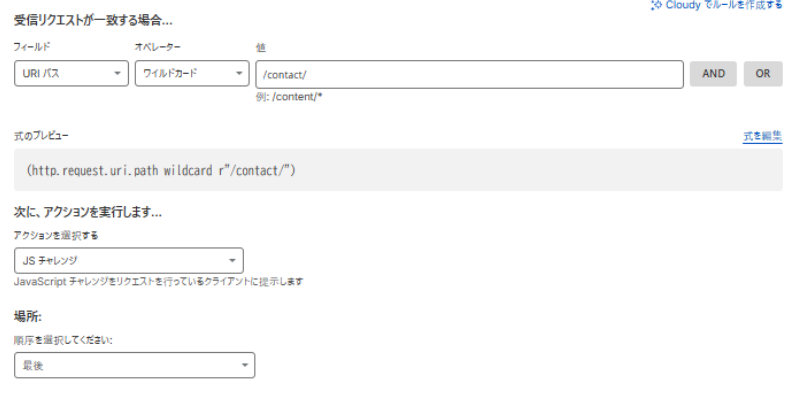

例3:特定のURLへの過剰なアクセスを制限する(ボット対策)

問い合わせフォームへのスパム投稿を防ぎたい場合の設定です。

- 条件: (URLパス が /contact/ を含む)

- アクション: JSチャレンジ

4. 運用のポイント:シミュレーションの重要性

カスタムルールを導入する際は、いきなり「ブロック」を設定するのではなく、まずは以下の手順を踏むことが推奨されます。

- 「ログ」で数日間様子を見る: 意図した通りに攻撃だけが記録され、正規のユーザーが含まれていないかを確認します。

- 「マネージドチャレンジ」を活用する: 完全に遮断するのが不安な場合、疑わしい通信にのみチャレンジを課すことで、ユーザー体験を損なわずにボットを排除できます。

- イベントログの定期確認: WAFの分析ダッシュボードで、どのルールが頻繁にトリガーされているかをチェックし、ルールを最適化し続けます。

まとめ

Cloudflare WAFのカスタムルールは、サイトの「盾」をより強力で使いやすくするためのカスタマイズ機能です。

ブロックだけでなく、スキップや各種チャレンジを使い分けることで、セキュリティの強化とサイトの利便性を両立させることができます。設定に迷った際は、まずは「ログ」から始めて、自社のトラフィックの傾向を掴むことから始めましょう。

Web表示スピード改善・セキュリティ対策のCloudflare

導入のご相談だけでなく、運用フェーズでのサポートも承ります。

DDoS攻撃や悪質なBot(ボット)からのアクセスを防ぎたい方、WAF機能やプランの詳細を知りたい方、

国内エンジニアによる安心の運用サポートをご希望の方も、ぜひお気軽にお問い合わせください。