はじめに:多層防御の重要性

Cloudflareのセキュリティは、強力な「標準ルール」と、個別のニーズに合わせて作成する「カスタムルール」の組み合わせで成り立っています。

標準ルール

① 漏洩した認証情報の確認: 流出したパスワードを用いた「リスト型攻撃」をエッジで検知。

② Cloudflare 管理ルールセット: 最新の脆弱性に合わせてCloudflareが更新する防御セット。

③ Cloudflare OWASP コア ルールセット: SQLインジェクションなど広範な攻撃を防ぐ業界標準。

本記事では、これら基盤を補完し、「自社専用の要塞」を完成させるために必要な4つの追加ルールについて解説します。

セキュリティを強化する「追加ルール」の種類と設定方法

Cloudflareのダッシュボード(GUI)では、標準機能に加えて以下の4つのルールを組み合わせることで、よりきめ細やかな防御が可能になります。これらはすべて「セキュリティ」メニューから設定できます。

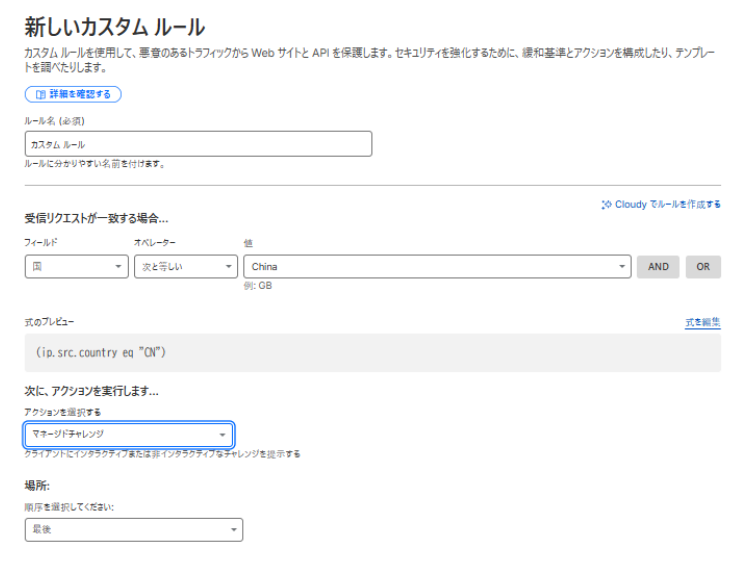

■ カスタム ルール (Custom Rules)

「特定の悪意をピンポイントで遮断する」 WAFの「カスタムルール」タブから作成します。国、IP、ボットスコア、HTTPヘッダーなど多彩な条件を組み合わせて独自の防御壁を作ります。

- 設定サンプル: 特定の国(例:中国、ロシア)からのアクセスで、かつボットスコアが一定以下(30未満など)の場合に、CAPTCHA認証(マネージドチャレンジ)を課す。

- 操作手順: 「WAF」 > 「カスタムルール」から「カスタムルールを作成」をクリックし、条件とアクションを定義します。

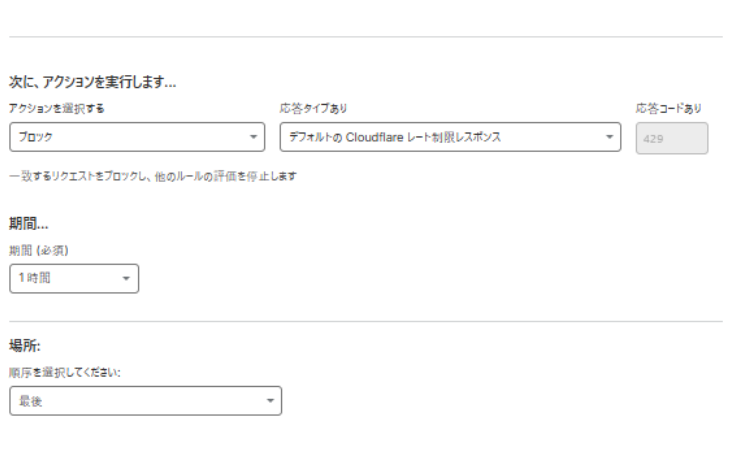

■ レート制限ルール (Rate Limiting Rules)

「認証情報を狙う総当たり攻撃を物理的に止める」 特定のURLに対する「リクエスト回数」を制限し、ブルートフォース攻撃やDoS攻撃を食い止めます。

- 設定サンプル: /login ページに対し、同一IPから「1分間に10回以上」のアクセスがあった場合に1時間ブロックする。

- 操作手順: 「WAF」 > 「レート制限ルール」から「レート制限ルールを作成」をクリック。条件にパスを指定し、1分間あたりのリクエスト閾値と、ブロックする時間を設定します。

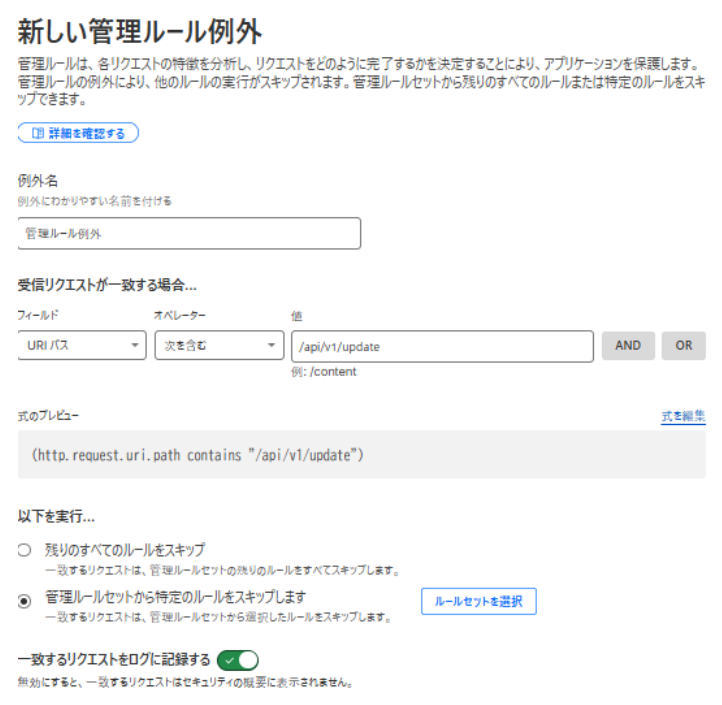

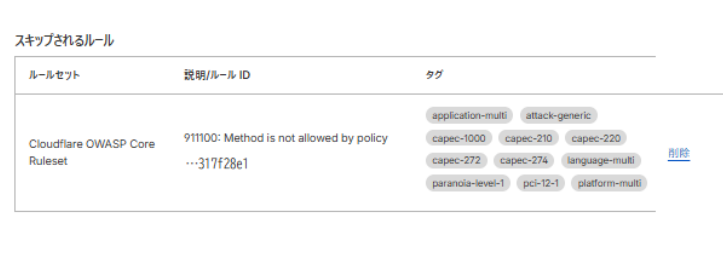

■ 管理ルール例外 (Managed Rules Exceptions)

「高度な保護とサービスの可用性を両立させる」 管理ルールセットによる誤検知が発生した際、特定の通信だけを「安全な例外」として扱います。

- 設定サンプル: 特定のURLパスを含む(例:/api/v1/update)において、特定のWAFルールIDだけをスキップさせる。

- 操作手順: 「WAF」 > 「管理ルール」から該当するルールセットの「例外の作成」をクリック。条件に対象のパスを指定し、スキップしたいルールを選択します。

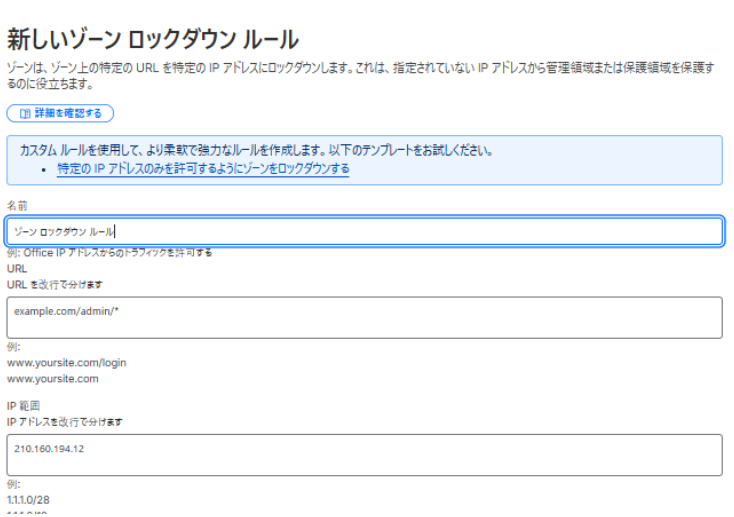

■ ゾーン ロックダウン ルール (Zone Lockdown Rules)

「特定のURLを、特定のIPアドレスだけに限定する」 管理画面などの重要な領域を、指定外のIPアドレスからエッジで完全に遮断します。

- 設定サンプル: 管理画面(例:example.com/admin/*)へのアクセスを、自社のオフィスIPアドレスのみ(210.160.194.12)に許可する。

- 操作手順: 「WAF」 > 「ツール」にある「ゾーンロックダウン」から「作成」をクリック。対象URLと許可するIPアドレスをリスト登録します。

まとめ

標準の「管理ルールセット」や「OWASPルール」で広域を守りつつ、GUIからこれらの詳細ルールを使い分けるのがCloudflare運用の定石です。

- 運用の横展開: 1つのドメインで確立したこれらのルール設定を他のドメイン(ゾーン)へ展開することで、組織全体のセキュリティ品質を均一に保てます。

- コストと履歴の管理: GUI上の「監査ログ」から変更履歴を確認できるため、トラブル時の原因究明や管理コストの削減に繋がります。

参考URL

最新の機能詳細については、以下の公式ドキュメントをご参照ください。